Cyberattaques et usurpation de marques: Comprendre la montée du Phishing as a Service (Phaas)

Une enquête vient de révéler que plus de 17.500 domaines de phishing visaient 316 marques réparties dans 74 pays en imitant leurs sites, illustrant une […]

Une enquête vient de révéler que plus de 17.500 domaines de phishing visaient 316 marques réparties dans 74 pays en imitant leurs sites, illustrant une […]

La sécurité numérique reste une priorité critique pour les entreprises et les particuliers. Selon le Blue Report 2025 de Picus Security, malgré une sensibilisation généralisée, […]

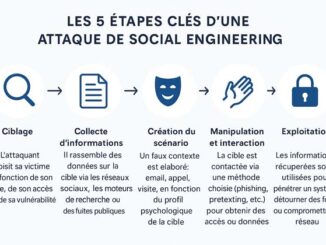

Le social engineering est une méthode de hacking qui exploite la psychologie humaine plutôt que les failles techniques des systèmes informatiques. Contrairement aux attaques classiques […]

Depuis avril 2025, plus de 40 extensions malveillantes ont été découvertes sur le Firefox Add-ons Store. Celles-ci ciblent principalement les utilisateurs de portefeuilles cryptos populaires […]

Le groupe cybercriminel FIN6, actif depuis plusieurs années, a récemment lancé une campagne d’ingénierie sociale particulièrement sophistiquée. Leur nouvelle méthode consiste à se faire passer […]

Le chercheur en sécurité Jeremiah Fowler a découvert il y a quelques semaines une base de données de type Elastic non protégée contenant plus de […]

Le 15 mai 2025, Coinbase, l’une des plus grandes plateformes d’échange de cryptomonnaies au monde, a révélé avoir subi une importante violation de données. Des […]

Le groupe de cybercriminels LockBit, l’un des plus actifs dans le domaine des ransomwares, a récemment subi une attaque compromettant ses infrastructures. Les panneaux d’administration […]

OpenAI a récemment fait un grand pas en avant dans la protection de ses utilisateurs en annonçant une augmentation significative des primes de sécurité. Désormais, […]

Copyright © 2016-2026 | WordPress Theme by MH Themes | Politique de Confidentialité